Un potente ataque informático afecta a 30.000 ordenadores en Irán

Teherán asegura que las instalaciones nucleares está a salvo del gusano Stuxnet

Irán asegura que sus instalaciones nucleares están a salvo, pero ha reconocido que Stuxnet ha afectado a al menos 30.000 ordenadores dentro de su territorio y continúa propagándose. Aunque el nombre suene a videojuego, se trata de algo mucho más peligroso: el primer gusano informático que ataca plantas industriales. Y haciendo realidad lo que hasta ahora pertenecía al mundo de la ciencia ficción, algunos expertos advierten de su capacidad para hacer estallar la instalación infectada. "Es parte de la ciberguerra de Occidente contra Irán", ha denunciado Mahmud Liayí, un alto cargo del Ministerio de Industria.

"Los ataques continúan y se están propagando nuevas versiones de ese gusano", ha informado Hamid Alipour, director adjunto de IRITCo, uno de los principales proveedores de Internet de Irán, citado por la agencia Irna.

Stuxnet salió a la luz el pasado junio cuando una compañía de seguridad informática de Bielorrusia, VirusBlokAda, lo descubrió en unos ordenadores pertenecientes a un cliente en Irán. Entonces los expertos creyeron que se trataba de un programa malicioso diseñado para robar procesos de fabricación o bocetos de productos. Sin embargo, desde que la semana pasada se conocieron nuevos detalles sobre su estructura y sus capacidades, la posibilidad de que hubiera sido creado para sabotear el programa nuclear iraní ha extendido el interés fuera de los circuitos especializados.

"Habíamos previsto eliminarlo en dos meses, pero no es estable y desde que comenzamos las operaciones de limpieza han aparecido tres nuevas versiones", ha añadido Alipour. Sus palabras indican que, a pesar de las declaraciones de otros responsables iraníes asegurando que Stuxnet no ha causado daños graves a los sistemas industriales de su país, el gusano aún no está bajo control y sigue produciendo quebraderos de cabeza.

El vicepresidente de la Organización de la Energía Atómica encargado de asuntos de seguridad, Asghar Zarean, afirmó el domingo que el gusano no había alcanzado ninguna de las plantas nucleares ni su software. Sin embargo, el jefe de la central atómica de Bushehr, Mahmud Jafarí, admitió que estaban tratando de eliminarlo de "varios ordenadores de empleados". Serían algunos de los al menos 30.000 contaminados que reconoció Liayí, el secretario del Consejo de Tecnología de la Información en el Ministerio de Industria, para quien estamos ante un caso de ciberguerra.

No es paranoia. Por un lado, Irán es el país que más ataques ha sufrido (un 60% del total). Por otro, la complejidad del programa es tal que los especialistas en seguridad informática que lo han examinado están convencidos de que no puede ser obra de un mero pirata informático. La mayoría opina que hay un Estado detrás y que es el primer ejemplo de guerra cibernética. Algunos analistas han apuntado a EE UU e Israel como posibles implicados en un proyecto de esa envergadura.

Además, el diario The New York Times reveló el año pasado que el presidente George W. Bush había autorizado durante su mandato -concluyó en enero de 2009- nuevos esfuerzos, incluidos algunos de carácter experimental, para dañar los sistemas eléctricos, informáticos y otras redes del programa nuclear iraní. Estados Unidos y sus aliados sospechan que ese programa persigue objetivos militares. Teherán, que rechaza las acusaciones, persiste en su empeño.

Según los especialistas, Stuxnet se dirige a un programa concreto de la marca Siemens que se utiliza en el control de oleoductos, plataformas petroleras, centrales eléctricas y otras instalaciones industriales, con el objetivo de sabotearlos. Eso ha llevado a especular que una vez dentro de una planta, por ejemplo Natanz, podría reprogramar las centrifugadoras para hacerlas fallar sin que se detectara. El último informe de los inspectores de la ONU, el pasado septiembre, refleja un nuevo descenso en esos aparatos operativos de 4.592 a 3.772. Los inspectores no aclaran sin embargo si esa tendencia, que se prolonga desde el año pasado, se debe a las sanciones internacionales, el pobre diseño de las máquinas o el sabotaje.

Ralph Langner, un investigador alemán de seguridad informática citado en la revista digital Wired, va más allá en su blog (http://www.langner.com/en/index.htm) y califica Stuxnet de "un arma de un solo tiro". En su opinión, tras los procesos que desencadena ese gusano se puede "esperar que algo estalle" y especula con la posibilidad de que el ataque ya se haya producido.

Un troyano muy sofisticado

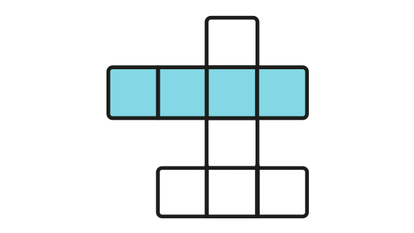

Se llama Stuxnet y es un virus informático del tipo troyano muy avanzado, que aprovecha la vulnerabilidad MS10-046 de los sistemas operativos Windows CC, empleados en los sistemas SCADA.

Supervisory Control and Data Acquisition (SCADA, por sus siglas en inglés) son programas de producción industrial que se utilizan en las grandes infraestructuras críticas, como las plantas de tratamientos de agua, de control eléctrico o de tráfico, oleoductos y centrales nucleares, entre otras. Su principal fabricante es la compañía alemana Siemens.

"Este virus informático es muy sofisticado porque utiliza técnicas de rootkit para instalarse en el sistema operativo. El troyano, además, queda camuflado y latente en el equipo infectado hasta que su autor decide activarlo", explica Emilio Castellote, jefe de producto de la empresa de seguridad informática española Panda Software.

Al haber sido detectado en infraestructuras críticas, donde la conexión a Internet suele ser nula o muy restringida, "se cree que el contagio ha sido realizado a través de dispositivos extraíbles, como un lápiz de memoria USB, un disquete o un CD".

Stuxnet —del que todavía no está confirmada su autoría— se detectó por primera vez el pasado mes de junio por VirusBlokAda, empresa de seguridad bielorrusa. A finales de agosto se descubrió la última variación del patógeno informático, de la que ahora ha habido un rebrote.

Este tipo de troyanos no van destinados a la infección masiva de ordenadores domésticos. Su objetivo es muy concreto y "personalizado". Castellote no solo considera que es "un claro caso de ciberterrorismo, porque ataca a infraestructuras críticas y es muy sofisticado. También podría ser sabotaje industrial porque el autor del troyano puede controlar o modificar de forma remota cualquier parámetro que el programa automatizado controla. Por ejemplo, aumentar o disminuir el caudal de un oleoducto".

Microsoft aseguró en agosto que Stuxnet había infectado a más de 45.000 ordenadores en el mundo. Según la firma de seguridad informática estadounidense Symantec el 60% de las máquinas están alojadas en Irán, el 18% en Indonesia y el 8% en India.